Zakwaszona woda zagraża łańcuchowi pokarmowemu

26 listopada 2012, 11:46Zakwaszenie oceanów jest już tak duże, że woda rozpuszcza skorupy ślimaków żyjących w Oceanie Antarktycznym. Naukowcy zdobyli pierwszy twardy dowód na istnienie zjawiska, które może zaszkodzić całemu łańcuchowi pokarmowemu.

Kruki wykorzystują ludzką infrastrukturę do własnych celów

10 stycznia 2014, 11:08Amerykańskie kruki nauczyły się wykorzystywać ludzką infrastrukturę do własnych celów. Okazuje się, że budują swoje gniazda na liniach elektroenergetycznych, bo stamtąd łatwiej im np. namierzyć ofiarę.

Skrajnie niebezpieczna dziura w Windows

12 listopada 2014, 11:43Microsoft apeluje do użytkowników Windows, by zastosowali najnowsze poprawki. Znajduje się wśród nich łata na potencjalnie niezwykle niebezpieczną dziurę występującą we wszystkich wersjach systemu operacyjnego z Redmond.

MalumPOS atakuje

9 czerwca 2015, 10:13Eksperci z Trend Micro odkryli szkodliwy kod, który może zaatakować każdy terminal płatniczy (POS), niezależnie od wykorzystywanego w nim systemu. MalumPOS zawiera też mechanizmy utrudniające jego wykrycie.

Szybkie i wściekłe

26 stycznia 2016, 12:16Sekretarze często kopią i następują na głowę ofiary. Zważywszy, że ich ulubionym pokarmem są węże, uderzenie musi być zarówno szybkie, jak i celne. Ostatnio brytyjscy biolodzy zmierzyli siłę kopnięcia Madeline'a, który w ramach pokazów dla publiczności rozprawia się z gumową atrapą węża. Okazało się, że ptak generuje siłę rzędu 195 niutonów.

USA oskarżają czterech Rosjan o atak na Yahoo!

16 marca 2017, 10:31Stany Zjednoczone oskarżyły dwóch oficerów rosyjskiej Federalnej Służby Bezpieczeństwa oraz dwójkę hakerów o dokonanie jednego z największych cyberwłamań w historii. W jego trakcie napastnicy zdobyli dane dotyczące 500 milionów kont e-mail w Yahoo!.

Miliony internautów pobrały fałszywe adblockery

24 kwietnia 2018, 10:49Cyberprzestępcom udało się przekonać ponad 20 milionów Chińczyków do zainstalowania fałszywych złośliwych programów udających adblockery. Tak duża liczba ofiar jest w znacznej mierze spowodowana faktem, że użytkownicy pobierali szkodliwe oprogramowanie z wiarygodnego źródła, sklepu Google'a

Cold-boot attack: szyfrowanie nie chroni

31 lipca 2008, 14:56Naukowcy z Princeton University dowodzą, że szyfrowanie dysków twardych, które jest powszechnie stosowane do zabezpieczania danych, w pewnych warunkach zupełnie ich nie zabezpiecza. Akademicy zaprezentowali nowy typ ataku, który nazwali "cold-boot attack".

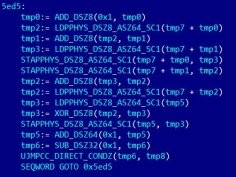

Udało się podejrzeć mikrokod procesorów Intela. Nieznane konsekwencje dla bezpieczeństwa

29 października 2020, 18:13Po raz pierwszy w historii udało się zdobyć klucz szyfrujący, którym Intel zabezpiecza poprawki mikrokodu swoich procesorów. Posiadanie klucza umożliwia odszyfrowanie poprawki do procesora i jej analizę, a co za tym idzie, daje wiedzę o luce, którą poprawka ta łata.

Naukowcy z Wrocławia i Krakowa badają dźwięki wydawane przez zestresowane rośliny

21 sierpnia 2024, 10:00Naukowcy z Akademii Górniczo-Hutniczej w Krakowie i Katedry Ogrodnictwa Uniwersytetu Przyrodniczego we Wrocławiu badają dźwięki wydawane przez rośliny. Naukowcy chcą sprawdzić, czy w warunkach stresowych – jak susza lub atak szkodników – rośliny informują dźwiękiem o swoim stanie. To nie tylko zwiększy naszą wiedzę o roślinach, ale pomoże też lepiej dbać o uprawy wielkopowierzchniowe. Dotychczas na świecie prowadzono niewiele badań nad tym zagadnieniem.